Infostealer macOS: Nguy Cơ Đánh Cắp Dữ Liệu Tiềm Ẩn Khó Lường

Trong bối cảnh các mối đe dọa tập trung vào Windows đang chiếm ưu thế, các infostealer trên macOS đang nổi lên như một phương thức mạnh mẽ và thường bị đánh giá thấp trong việc trích xuất dữ liệu. Chúng đóng vai trò là tiền thân cho các cuộc tấn công ransomware quy mô lớn và các vụ vi phạm dữ liệu nghiêm trọng.

Phân Phối và Các Biến Thể Chính

Mô Hình Malware-as-a-Service (MaaS)

Các biến thể phần mềm độc hại này thường được phân phối thông qua các mô hình Malware-as-a-Service (MaaS). Chúng được thiết kế để thu thập tỉ mỉ các dữ liệu nhạy cảm từ máy chủ bị nhiễm, bao gồm danh sách các ứng dụng đã cài đặt, thông tin xác thực được lưu trữ trong trình duyệt web, các cookie phiên hoạt động và các chi tiết tự động điền.

Những thông tin bị đánh cắp này thường được sử dụng như một loại hàng hóa có giá trị bởi các nhà môi giới truy cập ban đầu. Điều này tạo điều kiện cho các cuộc xâm nhập sâu hơn vào mạng hoặc được bán lại cho các nhóm liên kết ransomware, mở đường cho những mối đe dọa phức tạp hơn.

Các Biến Thể Nổi Bật

Các phân tích gần đây từ đội ngũ tình báo của Flashpoint, bao gồm Phó Chủ tịch Keisha Hoyt và Chuyên gia Phân tích Săn tìm Mối đe dọa Cấp cao Paul Daubman, đã tiết lộ một hệ sinh thái đang phát triển mạnh mẽ. Trong đó, các biến thể như Atomic Stealer chiếm ưu thế nhờ vào tần suất cập nhật cao và khả năng tiếp cận dễ dàng qua mô hình MaaS.

Có liên quan chặt chẽ là Poseidon Stealer, một biến thể vẫn tồn tại và phát triển sau khi mã nguồn của nó được rao bán. Nó kế thừa và tận dụng dòng phát triển từ những người tạo ra Atomic Stealer trước đây. Các biến thể đáng chú ý khác bao gồm Cthulu Stealer, một công cụ MaaS phổ biến khác thường được đóng gói trong các chiến dịch tấn công, và Banshee Stealer, một dự án độc lập góp phần làm tăng tính đa dạng của mối đe dọa này.

Kỹ Thuật Vận Hành và Thu Thập Dữ Liệu

Kỹ Thuật Đánh Lừa Người Dùng

Các infostealer này áp dụng sự tinh vi về mặt chiến thuật, thường xuyên sử dụng AppleScript để tạo ra các lời nhắc giả mạo, bắt chước các tương tác hệ thống hợp pháp. Điều này giúp chúng qua mặt sự nghi ngờ của người dùng, khiến nạn nhân tin rằng họ đang tương tác với một thành phần hệ thống an toàn và đáng tin cậy.

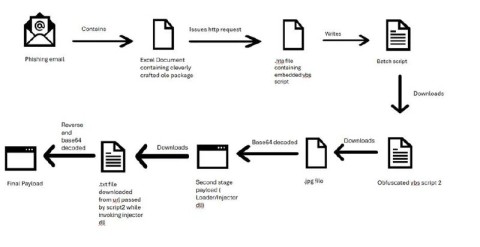

Quy Trình Thu Thập và Trích Xuất Dữ Liệu

Việc thu thập dữ liệu của các infostealer này dựa vào các lệnh system profiler để liệt kê chi tiết phần cứng và phần mềm của hệ thống. Sau đó, dữ liệu được nén thành các payload trích xuất và truyền qua các giao thức HTTP đến các máy chủ command-and-control (C2). Quy trình này đảm bảo dữ liệu nhạy cảm được thu thập và chuyển giao hiệu quả tới kẻ tấn công.

Sự Trưởng Thành Kỹ Thuật

Mặc dù vẫn còn ít hoàn thiện hơn so với các đối tác Windows, các biến thể infostealer trên macOS đang thể hiện sự trưởng thành kỹ thuật nhanh chóng. Chúng ngày càng tích hợp các lớp che giấu (obfuscation) phức tạp hơn như hex-encoding, Base32 và các bảng chữ cái Base64 tùy chỉnh. Sự gia tăng các biến thể này cho thấy một sự thay đổi đáng kể: macOS không còn là một mục tiêu ngoại vi, đòi hỏi các tổ chức phải nâng cao các biện pháp bảo mật để chống lại mối đe dọa đang phát triển này.

Phân Tích và Phòng Chống

Kỹ Thuật Phân Tích Ngược

Để chống lại các mối đe dọa này, cần có các kỹ thuật phân tích ngược (reverse engineering) nâng cao. Trong quá trình này, các tệp nhị phân của phần mềm độc hại được dịch ngược thành mã giả (pseudocode) để phơi bày cơ chế hoạt động, chiến thuật né tránh và các mô hình tiến hóa của chúng. Việc phân tích sâu rộng này giúp khám phá các Chỉ số Đánh dấu Sự thỏa hiệp (Indicators of Compromise – IOCs) quan trọng.

Chỉ Số Đánh Dấu Sự Thỏa Hiệp (Indicators of Compromise – IOCs)

Quá trình phân tích ngược giúp xác định các loại IOCs bao gồm các điểm cuối C2 (C2 endpoints), các định danh duy nhất toàn cầu (universally unique identifiers – UUIDs), các tên người dùng liên quan và các mã bản dựng (build IDs). Những IOCs này cho phép các đội ngũ bảo mật lập bản đồ cơ sở hạ tầng của kẻ tấn công và chủ động ngăn chặn các chiến dịch độc hại.

Tầm Quan Trọng của Thông Tin Tình Báo

Theo báo cáo từ Flashpoint, các công cụ trích xuất tự động của họ đã chứng minh hiệu quả bằng cách xử lý hàng trăm mẫu. Điều này được minh chứng trong hội thảo trực tuyến gần đây của họ, nơi các nhà phân tích đã mổ xẻ các biến thể của Poseidon Stealer từ dạng mã hóa đơn giản đến các phiên bản bị che giấu mạnh mẽ, mang lại những hiểu biết chuyên sâu có thể áp dụng cho việc tạo ra các quy tắc phát hiện tùy chỉnh. (Tham khảo: Flashpoint Report)

Bổ trợ cho điều này là hệ thống xử lý và làm giàu dữ liệu log mạnh mẽ của Flashpoint, có khả năng tiếp nhận dữ liệu từ hơn 30 họ infostealer. Hệ thống này giám sát khoảng 1.5 triệu host bị nhiễm độc đáo và thu thập khoảng 300 triệu bộ thông tin xác thực mỗi tháng, trong đó có 50 triệu mục nhập duy nhất và 6 triệu mục nhập mới. Quá trình này vượt qua các thách thức như định dạng log không nhất quán, việc đổi tên thương hiệu của các tác nhân đe dọa và sự khác biệt về kỹ thuật để cung cấp các tập dữ liệu được làm giàu có giá trị.

Chiến Lược Phòng Ngừa

Các tổ chức được khuyến nghị nên tích hợp các thông tin tình báo này với việc giám sát theo lĩnh vực cụ thể để xác định các lỗ hổng trên các thị trường bất hợp pháp. Đồng thời, cần triển khai các cảnh báo chủ động về các tên miền đã bị xâm phạm để ngăn chặn sự leo thang của infostealer thành các vụ vi phạm toàn diện.

Bằng cách kết hợp thông tin tình báo đã được làm giàu với các biện pháp phòng thủ tự động, các nhà bảo vệ sẽ có được lợi thế chiến lược, chuyển đổi dữ liệu đo lường thô thành các biện pháp giảm thiểu theo thời gian thực, ngăn chặn hành vi trộm cắp dữ liệu trước khi nó gây ra thiệt hại không thể đảo ngược.

Khi các infostealer trên macOS ngày càng trở nên phổ biến, các phương pháp tiếp cận đa diện như vậy là rất cần thiết để bảo vệ chống lại vector mối đe dọa nguy hiểm này.