Arkana Ransomware: Liên Kết Nguy Hiểm Với Qilin RaaS

Arkana Ransomware: Phân tích hoạt động và liên kết với Qilin RaaS

Nhóm ransomware Arkana đã xuất hiện trên bản đồ tội phạm mạng vào cuối tháng 3 với một cuộc tấn công đáng chú ý nhắm vào WideOpenWest (WOW!), một nhà cung cấp dịch vụ internet lớn của Hoa Kỳ. Trong chiến dịch ra mắt này, Arkana đã công khai tuyên bố chiếm đoạt thành công hai cơ sở dữ liệu khổng lồ chứa khoảng 403.000 và 2.2 triệu bản ghi khách hàng. Đồng thời, chúng còn giành quyền kiểm soát các hệ thống backend quan trọng của WOW!, bao gồm các nền tảng AppianCloud và Symphonica. Hoạt động ra mắt này đã làm nổi bật chiến thuật hung hăng của Arkana, tập trung vào trộm cắp dữ liệu và tống tiền thay vì mã hóa ngay lập tức.

Mô hình hoạt động và nguồn gốc

Arkana hoạt động dưới vỏ bọc một dịch vụ “kiểm thử xâm nhập hậu-xâm nhập” (post-penetration testing), tự định vị là bên cung cấp hỗ trợ bảo mật có tính phí. Tuy nhiên, các nhà phân tích an ninh mạng nhận định rõ ràng đây là một chiêu trò che đậy cho các sơ đồ tống tiền tinh vi. Các thông điệp từ nhóm, thường được viết xen kẽ bằng chữ Cyrillic của Nga, cho thấy nguồn gốc của chúng từ các khu vực nói tiếng Nga, làm tăng thêm sự bí ẩn về danh tính của nhóm.

Bất chấp hệ sinh thái ransomware đang có nhiều biến động, với sự gián đoạn của một số nhóm như RansomHub, Arkana vẫn duy trì hoạt động tích cực. Trang rò rỉ dữ liệu (Data Leak Site – DLS) của chúng vẫn tiếp tục hoạt động cho đến mùa hè năm 2025, cho thấy sự kiên trì và khả năng thích nghi của nhóm.

Liên kết với Qilin Ransomware-as-a-Service (RaaS)

Các bằng chứng đáng kể cho thấy Arkana đã tích hợp vào Mạng lưới Qilin đang phát triển, một nền tảng Ransomware-as-a-Service (RaaS) được điều hành bởi nhóm ransomware Qilin rất tích cực, vốn đã thống trị bối cảnh mối đe dọa năm 2025. DLS của Arkana hiển thị rõ ràng logo của Qilin trong phần “About & Contact” (Giới thiệu & Liên hệ) của nó. Điều này ngụ ý có sự chia sẻ cơ sở hạ tầng hoặc liên kết, mặc dù chưa có thông báo sáp nhập chính thức nào được đưa ra.

Theo các báo cáo, kết nối này có thể nâng cao khả năng của Arkana đáng kể. Qilin cung cấp cho các đối tác (affiliates) các payload có thể tùy chỉnh được viết bằng Rust hoặc Go. Điều này cho phép Arkana áp dụng các phương pháp mã hóa, phần mở rộng tệp và ghi chú tống tiền được điều chỉnh riêng cho từng mục tiêu. Đổi lại, Qilin yêu cầu một khoản cắt giảm từ 15-20% lợi nhuận từ các cuộc tấn công của đối tác. Sự hợp tác này củng cố vị thế của Arkana trong hệ sinh thái tội phạm mạng, cung cấp cho chúng các công cụ và cơ sở hạ tầng tiên tiến hơn.

Hồ sơ nạn nhân và các chiến dịch đáng chú ý

Hồ sơ nạn nhân của Arkana cho thấy sự tập trung rõ rệt vào Hoa Kỳ (66.7%) và Vương quốc Anh (33.3%). Nhóm này nhắm mục tiêu vào nhiều lĩnh vực khác nhau, bao gồm:

- Cờ bạc (Gambling)

- Dịch vụ tiêu dùng (Consumer Services)

- Năng lượng (Energy)

- Công nghệ (Technology)

- Dịch vụ tài chính (Financial Services)

- Viễn thông (Telecommunications)

Các hoạt động đáng chú ý của Arkana bao gồm nỗ lực vào tháng 6 năm 2025 nhằm bán lại 569 GB dữ liệu của Ticketmaster. Dữ liệu này đã bị nhóm ShinyHunters đánh cắp trước đó. Ngoài ra, Arkana còn tuyên bố đã thực hiện các vụ xâm phạm một công ty khai thác mỏ của Vương quốc Anh vào tháng 5 và một tổ chức tài chính của Vương quốc Anh vào tháng 6 cùng năm. Những chiến dịch này minh họa khả năng của Arkana trong việc tấn công và thu lợi từ các tổ chức lớn trên nhiều lĩnh vực.

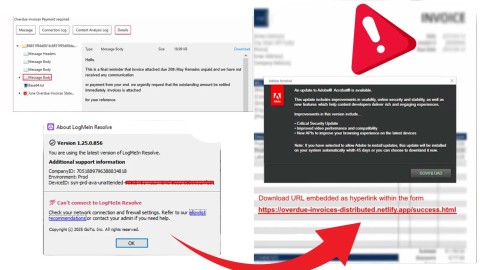

Kỹ thuật khai thác và tấn công

Về mặt kỹ thuật, Arkana khai thác các thông tin đăng nhập bị đánh cắp để có quyền truy cập ban đầu. Các thông tin này thường được thu thập từ các thiết bị của nhân viên đã bị nhiễm phần mềm độc hại. Sau khi có được quyền truy cập, nhóm thực hiện di chuyển ngang (lateral movement) trong mạng nội bộ bằng cách sử dụng các công cụ như PsExec, Citrix hoặc AnyDesk để điều hướng qua các hệ thống và trích xuất dữ liệu nhạy cảm.

Điểm đặc trưng trong chiến thuật của Arkana là việc chúng không trực tiếp triển khai ransomware tùy chỉnh. Thay vào đó, chúng tận dụng chiến tranh tâm lý thông qua DLS của mình, được gọi là “Wall of Shame” (Bức tường Xấu hổ). Trên DLS này, chúng đăng tải các mẫu dữ liệu bị đánh cắp, chi tiết về các giám đốc điều hành và thậm chí cả các video trình diễn quyền truy cập vào hệ thống nạn nhân. Mục tiêu chính của chiến thuật này là gây áp lực tâm lý cực lớn, buộc các nạn nhân phải thanh toán tiền chuộc để tránh việc dữ liệu bị công khai.

Mối đe dọa kép: Arkana và Qilin

Sự tham gia của Qilin RaaS vào các chiến dịch của Arkana tạo ra một tiềm năng đe dọa kép. Điều này kết hợp chiến thuật tống tiền dữ liệu của Arkana với các kỹ thuật xâm nhập đặc trưng của Qilin, bao gồm:

- Xâm nhập dựa trên lừa đảo (phishing-driven intrusions)

- Sử dụng các beacon Cobalt Strike để duy trì quyền truy cập và thực thi mã độc

- Các loader PowerShell để tải và thực thi payload

- Trích xuất dữ liệu trước khi mã hóa (pre-encryption exfiltration), đảm bảo dữ liệu nhạy cảm được lấy đi ngay cả khi quá trình mã hóa gặp sự cố hoặc bị ngăn chặn.

Sự kết hợp này làm tăng đáng kể mức độ phức tạp và nguy hiểm của các cuộc tấn công, khiến việc phòng thủ trở nên khó khăn hơn.

Chiến lược giảm thiểu rủi ro và phòng thủ

Để giảm thiểu rủi ro từ Arkana và Qilin, các tổ chức cần triển khai các biện pháp phòng thủ mạnh mẽ, nhiều lớp, nhấn mạnh vào việc vệ sinh thông tin đăng nhập và khả năng phục hồi mạng.

Quản lý thông tin đăng nhập và xác thực

- Thực thi các chính sách mật khẩu nghiêm ngặt.

- Triển khai xác thực đa yếu tố (MFA) cho các dịch vụ quan trọng như VPN, RDP và các giao diện quản trị.

- Thường xuyên giám sát các thị trường dark web để phát hiện các thông tin đăng nhập bị rò rỉ, nhằm chủ động ngăn chặn các sự cố xâm phạm.

Bảo mật và phân đoạn mạng

- Thực hiện phân đoạn mạng dựa trên nguyên tắc kiểm soát truy cập đặc quyền tối thiểu (least-privilege access controls) để hạn chế di chuyển ngang của kẻ tấn công.

- Vô hiệu hóa các cổng RDP không sử dụng và kiểm tra kỹ lưỡng nhật ký truy cập từ xa để phát hiện các dấu hiệu bất thường.

Bảo vệ điểm cuối và email

- Sử dụng các công cụ phát hiện và phản ứng điểm cuối (EDR) tiên tiến. Các công cụ này rất cần thiết để xác định các tiện ích độc hại như Cobalt Strike hoặc phần mềm truy cập từ xa trái phép.

- Bổ sung bằng các cổng bảo mật email (email security gateways) để ngăn chặn các vector tấn công lừa đảo.

Phục hồi dữ liệu và phòng chống mất mát dữ liệu

- Triển khai các chiến lược sao lưu toàn diện, bao gồm lưu trữ ngoại tuyến và kiểm tra định kỳ, để đảm bảo khả năng phục hồi nhanh chóng mà không cần thanh toán tiền chuộc.

- Hệ thống phòng chống mất mát dữ liệu (DLP) nên được cấu hình để gắn cờ các nỗ lực trích xuất dữ liệu bất thường, chẳng hạn như tải lên quy mô lớn hoặc các hoạt động nén tệp đáng ngờ.

Tình báo mối đe dọa chủ động

- Giám sát tình báo mối đe dọa chủ động trên các kênh dark web cung cấp cảnh báo sớm về các chiến dịch nhắm mục tiêu.

Bằng cách tích hợp các biện pháp bảo vệ kỹ thuật này với chương trình đào tạo nâng cao nhận thức cho nhân viên, các tổ chức có thể giảm đáng kể khả năng bị tổn thương trước các tác nhân đe dọa thích ứng này. Chúng tiếp tục khai thác các điểm yếu của con người và hệ thống trong một môi trường kỹ thuật số ngày càng kết nối.